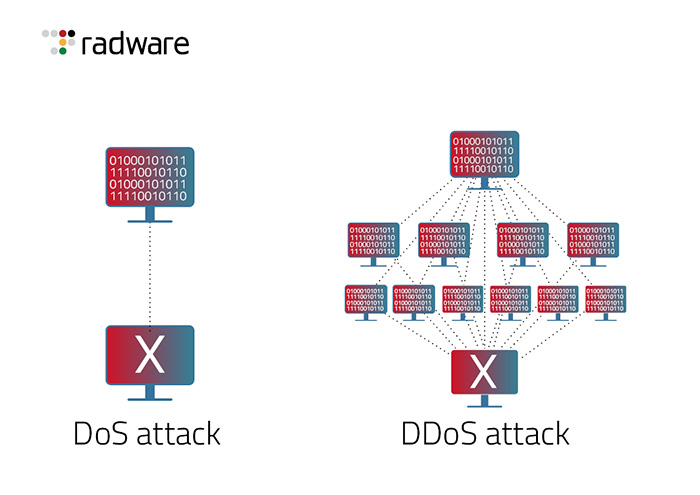

En un ataque de negación de servicio distribuida (DDoS), los piratas saturan un sitio web objetivo con tanto tráfico de múltiples sistemas que se vuelve inaccesible para los usuarios legítimos. Un ataque DDoS es diferente a un ataque de negación de servicio (Dos), que generalmente ataca desde un solo sistema.

Debido a que los ataques DDoS se originan en múltiples fuentes y envían un mayor volumen de tráfico al sistema a la vez, es difícil para los administradores de red detectar y eliminar rápidamente la amenaza. Como tal, los ataques DDoS son más dañinos que los ataques DoS estándar, ya que consumen demasiados recursos y, a veces, destruyen por completo una red o un sitio web.

En este artículo, analizaremos la diferencia entre estos dos tipos de ataques y brindaremos consejos sobre cómo puede proteger sus sistemas de ellos.

Un ataque DoS es un intento malintencionado de degradar el rendimiento de un servidor o interrumpir su disponibilidad. Este tipo de ataque funciona abrumando el recurso objetivo con múltiples solicitudes, reduciendo los recursos del sistema disponibles y, finalmente, provocando una interrupción del servicio. Funciona así: digamos que un hacker envía una avalancha de solicitudes falsas a un mercado en línea. La plataforma recibe cantidades anormales de solicitudes más allá de su capacidad, se ralentiza y finalmente deja de funcionar por completo. Los ataques DoS se pueden utilizar como una herramienta para la extorsión o para hacer declaraciones políticas o de otro tipo, por lo que es importante protegerse de este tipo de actividades maliciosas.

Un ataque DDoS es un intento malicioso de interrumpir las operaciones normales de una red o servidor. Por lo general, se logra saturándolo con solicitudes superfluas de múltiples fuentes, paralizando la capacidad de manejo y obstaculizando su capacidad para responder a solicitudes legítimas. Este tipo de ataque difiere de los ataques DoS en que DDoS involucra varias máquinas, conocidas como bots, para lanzar el ataque desde diferentes ubicaciones. Esto enmascara la identidad del culpable y hace que sea más difícil para las organizaciones prevenir o mitigar. Para amplificar el efecto, algunos bots pueden incluso usar miles de máquinas en un solo ataque, lo que hace que responder sea una tarea ardua. Por lo tanto, es importante que las empresas y organizaciones inviertan tiempo y esfuerzo en equipar sus redes con medidas de seguridad adecuadas que puedan proteger contra posibles ataques DDoS.

Hay varios tipos de ataques DDoS, los más comunes son la inundación SYN, la saturación HTTP y la inundación UDP.

Inundación SYN

La inundación SYN es un tipo de ataque DDoS que explota el protocolo de enlace de tres vías en el protocolo de control de transmisión (TCP), que es el protocolo subyacente de la mayoría de las comunicaciones de Internet. Las inundaciones SYN tienen como objetivo sobrecargar un sistema de destino consumiendo sus recursos y dejándolo incapaz de responder a solicitudes legítimas. En un ataque de inundación SYN, el atacante envía un gran volumen de paquetes SYN falsificados al servidor de destino sin completar el paso final del protocolo de enlace de tres vías. El servidor asigna recursos para manejar estas conexiones incompletas y espera el paquete ACK final que nunca llega. En consecuencia, el grupo de recursos del servidor se agota, lo que lleva a que se ignoren o denieguen las solicitudes legítimas.

Saturación HTTP

La saturación HTTP es un tipo de ataque DDoS que ataca a los servidores web al sobrecargarlos con un volumen masivo de solicitudes HTTP. El ataque inunda el servidor de destino con numerosas solicitudes que parecen legítimas, agotando sus recursos y dejándolo incapaz de responder al tráfico legítimo de usuarios Los atacantes a menudo usan botnets, que son redes de computadoras comprometidas, para orquestar el ataque. Al enviar un flujo continuo de solicitudes HTTP, el ataque tiene como objetivo consumir la potencia de procesamiento, la memoria y el ancho de banda de la red del servidor. Esta avalancha de solicitudes crea un efecto cuello de botella, lo que hace que el servidor se sobrecargue y no responda, lo que genera una negación de servicio para los usuarios legítimos que intentan acceder al servidor web.

Inundación UDP

La inundación UDP es un tipo de ataque DDoS que ataca a la infraestructura de la red al sobrecargarla con una saturación de paquetes de protocolo de datagramas de usuario (UDP). A diferencia de TCP, UDP no tiene conexión y no requiere un protocolo de enlace, lo que facilita que los atacantes generen grandes volúmenes de tráfico con una sobrecarga mínima. En un ataque de inundación UDP, el atacante envía una gran cantidad de paquetes UDP al servidor o red de destino, a menudo utilizando direcciones IP de origen falsificadas para dificultar el seguimiento. Dado que UDP no tiene mecanismos integrados para garantizar la entrega de paquetes o verificar el destinatario, la infraestructura de destino debe procesar y responder a cada paquete entrante. Como resultado, la red se inunda con una cantidad abrumadora de paquetes UDP, que consumen el ancho de banda, la potencia de procesamiento y otros recursos disponibles. Esta avalancha de paquetes UDP provoca congestión, ralentización de la red e incluso puede provocar interrupciones en el servicio para los usuarios legítimos que intentan comunicarse con la infraestructura de destino.

Además de poder realizar inundaciones SYN e inundaciones UDP como un ataque DDoS como se describe anteriormente, los ataques DoS también incluyen:

Inundación ICMP/ Ping

Las inundaciones ICMP, también conocidas como inundaciones Ping, son un tipo de ataque DDoS que ataca a los equipos de red al sobrecargarlos con una cantidad excesiva de paquetes de solicitud de eco (Ping) del protocolo de mensajes de control de Internet (ICMP). ICMP se utiliza para el diagnóstico y la solución de problemas de la red, incluido el conocido comando "ping". En un ataque de inundación ICMP, el atacante envía un volumen masivo de paquetes de solicitud de eco ICMP al equipo o red de destino, a menudo utilizando botnets o varias computadoras comprometidas para amplificar el ataque. Cada paquete de solicitud de eco solicita al equipo de destino que responda con un paquete de respuesta de eco, pero en un ataque de inundación, el gran volumen de solicitudes satura rápidamente el ancho de banda y las capacidades de procesamiento del objetivo. Esta avalancha de tráfico ICMP puede generar congestión en la red, mayores tiempos de respuesta e incluso una completa falta de respuesta del equipo de destino, lo que interrumpe la comunicación legítima de la red.

Ataques de cañón de iones de órbita baja (LOIC)

El cañón de iones de órbita baja (LOIC) es una herramienta de prueba de estrés de red que ganó notoriedad por ser utilizada en ataques de negación de servicio distribuida (DDoS). Los ataques LOIC generalmente involucran a varias personas que se coordinan para inundar simultáneamente un servidor o sitio web de destino con un volumen masivo de tráfico. Estos atacantes pueden ser parte de un grupo de hackers o comunidades anónimas en línea que buscan interrumpir o protestar contra un sitio web u organización en particular. Cuando está activado, LOIC permite que cada atacante envíe un flujo constante de paquetes HTTP, UDP o TCP al objetivo, abrumando sus recursos de red y provocando una negación de servicio. Debido a su naturaleza sencilla, los ataques LOIC son relativamente fáciles de ejecutar, pero carecen de sofisticación y, a menudo, revelan las identidades de los atacantes a través de direcciones IP. Como resultado, los ataques LOIC no son muy utilizados por actores de amenazas sofisticados, pero se han asociado con hacktivismo de bajo nivel o individuos que buscan causar una interrupción temporal sin fuertes medidas de ocultación.

| Criterios |

Ataque DoS |

Ataque DDoS |

| Definición |

Un ataque DoS es un intento de hacer que un servicio en línea no esté disponible al sobrecargarlo con tráfico de una sola fuente. |

Un ataque DDoS es un intento de hacer que un servicio en línea no esté disponible al sobrecargarlo con tráfico de múltiples fuentes |

| Fuente del ataque |

Fuente única, generalmente una máquina o IP |

Múltiples fuentes, botnets coordinados o IP comprometidas |

| Complejidad |

Relativamente simple y fácil de ejecutar |

Más complejo, requiere coordinación y mayores recursos |

| Volumen de tráfico |

Menor volumen de tráfico |

Volumen de tráfico significativamente mayor |

| Detección y mitigación |

Más fácil de detectar y mitigar ya que el tráfico proviene de una sola fuente |

Más difícil de detectar y mitigar debido al tráfico que proviene de muchas fuentes diferentes |

| Impacto |

Impacto limitado en el objetivo |

Impacto grave, capaz de abrumar al objetivo |

Conclusión

Tanto los ataques DoS como los DDoS son ilegales y poco éticos, ya que dañan los sistemas específicos e interrumpen el acceso de los usuarios legítimos a los servicios. Las organizaciones deben emplear las medidas de seguridad adecuadas para protegerse contra tales ataques, incluidos los servicios de protección DDoS y las configuraciones de seguridad de la red.