Las reglas de firewalls de aplicaciones web (WAF, por sus siglas en inglés) se utilizan para definir cómo inspeccionar el tráfico web HTTP/HTTPS (solicitudes) a una aplicación, dónde y qué parámetros y condiciones buscar en la solicitud, y qué acción debe tomar el WAF cuando una solicitud coincide con esas definiciones. Un conjunto de reglas de seguridad constituye una política de seguridad.

Dado que las aplicaciones evolucionan constantemente con nuevos servicios y páginas junto con un panorama de amenazas en constante crecimiento, las políticas de seguridad deben actualizarse periódicamente. Actualizar una política de seguridad significa actualizar y ajustar el conjunto de reglas que componen dicha política para responder a las amenazas y necesidades de seguridad más relevantes de la aplicación.

Cada WAF viene con un conjunto básico de reglas listo para usar. En la mayoría de los casos estas reglas se basan en determinadas listas de bloqueo según firmas conocidas, listas de IP de mala reputación, etc.

Cuanto mejor sea el WAF, más amplio, robusto y relevante será el conjunto de reglas predefinido para responder a las amenazas de ciberseguridad más actuales. Aunque estas reglas están predefinidas, los proveedores de WAF deben actualizarlas constante y continuamente para garantizar que sus clientes estén protegidos contra las amenazas más recientes.

Los WAF avanzados permiten a los analistas, expertos en seguridad y otros usuarios definir reglas avanzadas con opciones de personalización granular para mejorar la seguridad y el rendimiento de sus aplicaciones y reducir la carga de red en los servidores de aplicaciones.

Estos son algunos ejemplos de reglas personalizadas:

-

Bloquear el acceso a secciones específicas de un sitio web en función de la dirección IP o de los encabezados

-

Evitar que los bots de los motores de búsqueda accedan a un sitio web

-

Redirigir el tráfico a una página de mantenimiento

Las reglas suelen estar compuestas por metadatos de la regla, un conjunto de condiciones y una acción.

Metadatos

Para cada regla, se puede establecer un nombre y una descripción de la misma. La información de los metadatos de la regla se utiliza para describir la regla y también se presenta como parte del evento de seguridad que se genera cuando se activa una regla. También puede configurar el estado de la regla para que esté activada o desactivada.

Condiciones

Las condiciones se utilizan para activar la regla haciendo coincidir una condición con el contenido de la solicitud. Para cada regla, se pueden establecer múltiples condiciones.

Acción

Se llevará a cabo una acción en caso de que las solicitudes coincidan con las condiciones descritas en la sección de condiciones de la regla. Las acciones disponibles dependen del tipo de regla que se haya seleccionado.

Las reglas se suelen ordenar según su tipo de acción en cuatro grandes grupos:

Prioridad

En la mayoría de los WAF estándar del sector, las solicitudes HTTP/S se comparan con las reglas según una prioridad predefinida. Por ejemplo, Reglas de redireccionamiento → Reglas de seguridad → Reglas de reescritura y dentro de cada grupo, se puede establecer la prioridad interna de las reglas existentes dentro de ese grupo.

Las políticas de seguridad WAF de Radware se componen de dos tipos de reglas: reglas predefinidas y reglas personalizadas.

Reglas predefinidas

Este conjunto de reglas es lo que convierte a Radware WAF en una solución única lista para usar. Algunas de estas reglas son generadas automáticamente por los algoritmos avanzados de aprendizaje automático de Radware y el lago de datos de Radware, otras son actualizadas por el equipo de ciberexpertos de Radware en el backend y otras son generadas por el feed de atacantes activos de ERT de Radware (por ejemplo, la inteligencia global de Radware, los honey pots y las redes de engaño, la toma de huella digital en el equipo, etc.).

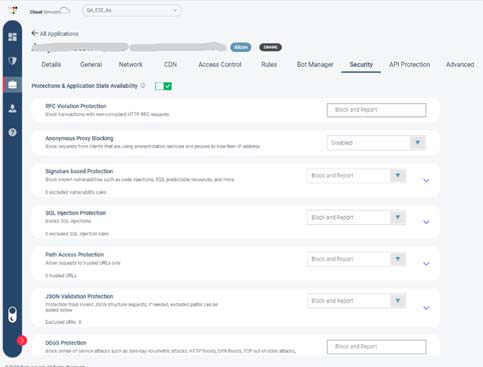

Estas reglas son dinámicas y se adaptan constantemente para protegerse de las amenazas más recientes. Estos son algunos tipos de reglas WAF predefinidas de Radware:

-

Protección basada en firmas

-

Protección de inyección SQL

-

DDoS protection

-

Protección de validación Jason

Reglas personalizadas

Las reglas WAF personalizadas de Radware son reglas avanzadas que contienen configuraciones y ajustes para el control y la manipulación avanzada del tráfico de aplicaciones. Estas son las seis categorías principales de las reglas personalizadas de Radware:

La mejor cobertura de seguridad con un impacto mínimo en el tráfico legítimo es cuando los WAF combinan modelos de seguridad negativa (definiendo lo que está prohibido y aceptando el resto) y positivos (definiendo lo que está permitido y rechazando el resto). La combinación de ambos modelos permite definir las políticas de forma granular y precisa, evitando así los falsos positivos y los falsos negativos. La protección del modelo de seguridad negativa se basa en firmas actualizadas contra vulnerabilidades conocidas que proporcionan la tecnología más precisa de detección y bloqueo de explotaciones de vulnerabilidad de aplicaciones. El modelo de seguridad positiva es útil para detener los ataques de día cero. Las reglas y mecanismos de seguridad positiva permiten la definición de tipos de valores y rangos de valores para todas las entradas del lado del cliente, incluidas las entradas codificadas y dentro de formatos estructurados como XML y JSON. Los perfiles de seguridad positiva limitan la entrada del usuario solo al nivel requerido por la aplicación para funcionar correctamente, bloqueando así los ataques de día cero.

El uso de los modelos de seguridad mencionados requiere la definición de políticas y reglas que a veces pueden ser laboriosas. La creación de una política de seguridad suele exigir un trabajo riguroso por parte del administrador, al tiempo que deja un sistema potencialmente abierto a los ataques debido a errores humanos. Las soluciones de WAF avanzado deben ser capaces de utilizar la automatización para reducir el coste de propiedad y evitar los errores humanos asociados a estos procesos manuales.

Qué es la generación automática de políticas

Para reducir el esfuerzo que supone la creación de una política de seguridad positiva y evitar los riesgos de los errores humanos, un WAF debe proporcionar la generación automática de políticas basada en capacidades de aprendizaje automático para la definición y el mantenimiento de reglas. La generación automática de políticas suele basarse en la capacidad de identificar y perfilar las transacciones legítimas de las aplicaciones y crear reglas de "permiso" basadas en ello.

Qué es la optimización continua de políticas

Es fundamental optimizar constantemente las políticas de seguridad para mantener unos niveles de seguridad elevados y minimizar los falsos positivos para que la seguridad no se interponga en el tráfico legítimo. Para conseguir ambas cosas sin elevados costos operativos ni intervención manual se requiere una solución de protección de aplicaciones capaz de revisar automáticamente los archivos de registro de forma periódica y la inteligencia artificial.

-

Reglas de redireccionamiento: se utilizan para redirigir el tráfico a otra ubicación cuando se cumplen las condiciones

-

Reglas de seguridad: se utilizan para bloquear o permitir el tráfico cuando se cumplen las condiciones.

-

Reglas de limitación de velocidad: se utilizan para controlar los volúmenes de tráfico según los umbrales establecidos

-

Quitar/reescribir/insertar reglas: generalmente se usan para modificar los componentes de solicitud y respuesta HTTP cuando se cumplen las condiciones.

-

Reglas de redireccionamiento: se utilizan para cambiar los encabezados y redirigir el tráfico a otra ubicación cuando se cumplen las condiciones

-

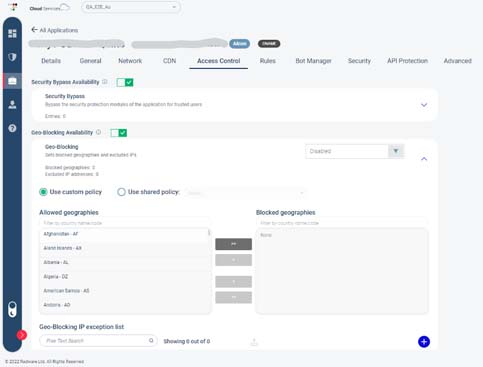

Reglas de seguridad y control de acceso: se utilizan para bloquear o permitir el tráfico cuando se cumplen las condiciones. Dentro de este grupo de reglas, se encuentran las reglas de bloqueo geográfico y de desvío de seguridad

-

Reglas de limitación de velocidad: se utilizan para controlar los volúmenes de tráfico según los umbrales establecidos

-

Reglas de entrega de respuestas: se utilizan para modificar (eliminar, reescribir, insertar) los encabezados de las respuestas del servidor cuando se cumplen las condiciones de las reglas.

-

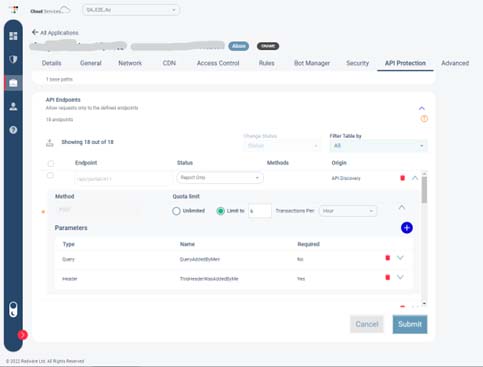

Reglas de protección de la API: se utilizan para establecer cuotas de solicitudes de puntos finales de la API específicos o para bloquearlos por completo, así como para establecer condiciones específicas de la API que deben cumplirse, como el tipo, el encabezado, el cuerpo, la ruta, los parámetros, etc.

-

Reglas de gestión de bots: se utilizan para configurar qué acción se debe llevar a cabo si se detecta un bot malicioso, según el tipo de bot que se haya identificado

Recursos adicionales