Tabla de contenidos

Los firewalls de aplicaciones web (WAF) son una de las primeras líneas de defensa cuando se trata de detener los ataques a las aplicaciones web. Un WAF protege las aplicaciones web y los sitios web filtrando, supervisando y analizando el tráfico del protocolo de transferencia de hipertexto (HTTP) y del protocolo de transferencia de hipertexto seguro (HTTPS) entre las aplicaciones web e Internet.

Un WAF protege las aplicaciones web de ataques como la falsificación entre sitios, la falsificación de solicitudes del lado del servidor, la inclusión de archivos y la inyección SQL, entre otros.

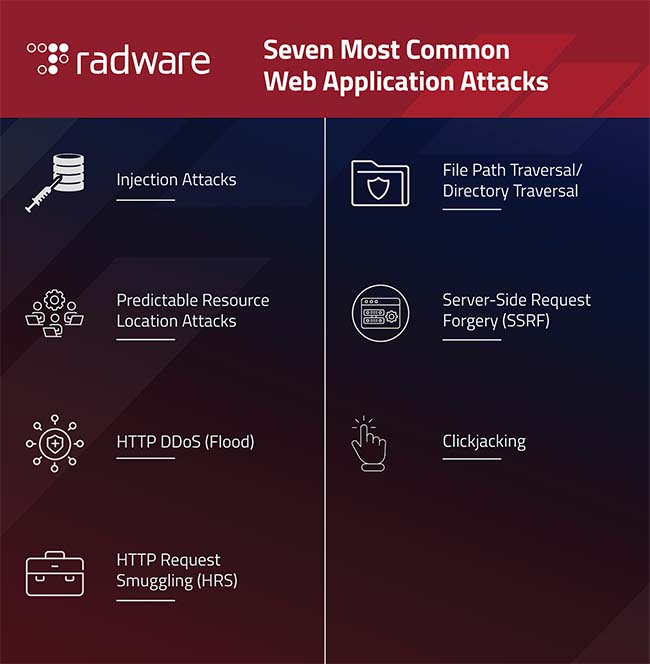

A continuación se presentan siete de los ataques más comunes que un WAF está diseñado para mitigar.

Los defectos de inyección, como la inyección de SQL, NoSQL, OS y el protocolo ligero de acceso a directorios (LDAP), han sido un eterno favorito entre los hackers durante algún tiempo. Un defecto de inyección se produce cuando se insertan datos sospechosos en una aplicación como un comando o una consulta. Estos datos hostiles pueden engañar al intérprete para que ejecute comandos no deseados o acceda a datos sin la debida autorización.

La inyección de código más común es la inyección SQL, que es un ataque que se hace enviando código malformado al servidor de la base de datos. Es un tipo de ataque simple y rápido que casi cualquier persona con acceso a Internet puede llevar a cabo, ya que las secuencias de comandos de inyección SQL están disponibles para su descarga y se adquieren fácilmente.

La localización predecible de recursos es una técnica de ataque utilizada para descubrir el contenido y la funcionalidad oculta de un sitio web. Al hacer conjeturas por medio de la fuerza bruta, un atacante puede adivinar nombres de archivos y directorios que no están destinados a ser vistos por el público. El ataque por fuerza bruta en los nombres de los archivos es fácil porque los archivos/las rutas suelen tener convenciones de nomenclatura comunes y residen en ubicaciones estándar. Estos pueden incluir archivos temporales, archivos de copia de seguridad, registros, secciones administrativas del sitio, archivos de configuración, aplicaciones de demostración y archivos de muestra. Estos archivos pueden revelar información sensible sobre el sitio web, los componentes internos de la aplicación web, la información de la base de datos, las contraseñas, los nombres de las máquinas, las rutas de los archivos a otras áreas sensibles, etc.

Esto no solo ayudará al atacante a identificar la superficie del sitio, lo que puede conducir a vulnerabilidades adicionales del sitio, sino que también puede revelar información valiosa a un atacante sobre el entorno o sus usuarios. La localización predecible de recursos también se conoce como navegación forzada, enumeración de archivos y enumeración de directorios.

La saturación HTTP es un tipo de ataque de denegación de servicio distribuido utilizado por los hackers para atacar servidores y aplicaciones web. Las saturaciones HTTP funcionan dirigiendo grandes cantidades de solicitudes HTTP a una página web para sobrecargar los servidores de destino con solicitudes.

En una saturación HTTP, los clientes HTTP, como los navegadores web, interactúan con una aplicación o servidor para enviar solicitudes HTTP. La solicitud puede ser "GET" o "POST". El objetivo del ataque es obligar al servidor a asignar tantos recursos como sea posible para servir al ataque, negando así a los usuarios legítimos el acceso a los recursos del servidor. Estas solicitudes suelen enviarse de forma masiva a través de un botnet, lo que aumenta la potencia global del ataque.

These DDoS attacks may be one of the most advanced non-vulnerability threats facing web servers today. Es muy difícil para los dispositivos de seguridad de la red distinguir entre el tráfico HTTP legítimo y el tráfico HTTP malicioso, y si no se maneja correctamente, podría causar un alto número de detecciones de falsos positivos. Los motores de detección basados en la velocidad tampoco consiguen detectar este tipo de ataques, ya que el volumen de tráfico de las saturaciones HTTP pueden estar por debajo de los umbrales de detección. Por ello, es necesario utilizar varios parámetros de detección, incluidos los basados en la velocidad y los invariables.

Hoy en día, la gran mayoría del tráfico de Internet está cifrado. La mayoría de los ataques de saturación HTTP son saturaciones HTTPS. Las saturaciones encriptadas no solo son más potentes debido a la gran cantidad de recursos del servidor que se necesitan para manejarlas, sino que también añaden una capa de complejidad a la hora de mitigar estos ataques, ya que las defensas DDoS normalmente no pueden inspeccionar el contenido de las solicitudes HTTPS sin descifrar completamente todo el tráfico.

El contrabando de solicitudes HTTP, también conocido como ataques de desincronización HTTP, es una técnica de ataque para interferir en la forma en que un sitio web procesa las secuencias de solicitudes HTTP que se reciben de uno o más usuarios. Permite al atacante "contrabandear" una solicitud a un servidor web sin que los dispositivos entre el atacante y el servidor web lo perciban. Las vulnerabilidades de contrabando de solicitudes HTTP suelen ser de naturaleza crítica, ya que permiten a un atacante saltarse los controles de seguridad, interferir con otras sesiones de usuario, obtener acceso no autorizado a datos sensibles y comprometer directamente a otros usuarios de la aplicación.

Un ataque transversal de ruta de archivo (también conocido como recorrido del directorio) es una vulnerabilidad de seguridad web que permite a un atacante acceder a archivos y directorios que están almacenados fuera de la carpeta raíz de la web. Estos archivos pueden incluir el código y los datos de la aplicación, las credenciales de los sistemas de back-end y los archivos sensibles del sistema operativo.

Los atacantes logran un ataque transversal de ruta de archivo engañando al servidor web, o a la aplicación web que se ejecuta en el servidor, para que devuelva archivos que existen fuera de la carpeta raíz de la Web.

La falsificación de solicitud del lado del servidor (SSRF) se produce cuando un atacante explota una vulnerabilidad de seguridad web para inducir a la aplicación del lado del servidor a realizar solicitudes HTTP a un dominio arbitrario de su elección.

En un ataque de este tipo, el actor de la amenaza puede abusar de la funcionalidad del servidor para leer o actualizar los recursos internos. El atacante puede suministrar o modificar una URL, que el código que se ejecuta en el servidor leerá o enviará datos y permitirá al atacante leer la configuración del servidor, como los metadatos de AWS, conectarse a servicios internos como bases de datos habilitadas para HTTP o efectuar solicitudes de envío hacia servicios internos que no están destinados a ser expuestos.

Un ataque exitoso de SSRF a menudo puede dar lugar a acciones no autorizadas o al acceso a datos dentro de la organización, ya sea en la propia aplicación vulnerable o en otros sistemas de back-end con los que la aplicación puede comunicarse. En algunas situaciones, la vulnerabilidad SSRF podría permitir a un atacante efectuar la ejecución de un comando arbitrario. En algunos casos, una explotación de SSRF que provoque conexiones a sistemas externos de terceros podría dar lugar a ataques maliciosos posteriores que se percibirían como originados por la organización que alberga la aplicación vulnerable.

Clickjacking es un tipo de ataque que ocurre del lado del cliente, y su propósito es engañar a los usuarios de la aplicación para que hagan clic en algo diferente a lo que perciben. Los hackers ejecutan este tipo de ataque ocultando malware o código malicioso en un control de apariencia legítima en un sitio web, principalmente en JavaScript de servicios de terceros que a menudo no son supervisados por las herramientas de seguridad estándar de la aplicación, explotando así las vulnerabilidades en la cadena de suministro de la aplicación.

Es una técnica maliciosa utilizada por un atacante para registrar los clics del usuario infectado en Internet. Esto puede utilizarse para dirigir el tráfico a un sitio específico o para hacer que a un usuario le guste o acepte una aplicación de Facebook. Los propósitos más nefastos podrían ser recoger información sensible guardada en un navegador, como las contraseñas, o instalar contenido malicioso.

Los WAF aprovechan varias capacidades y mecanismos para proteger las aplicaciones de esta variada gama de ataques. Esto puede incluir políticas de seguridad dinámicas con corrección automática de falsos positivos, protección contra DDoS para la capa de aplicación 7, descubrimiento y protección de API, mitigación de bots, etc.

La mayoría de los WAF aprovechan un modelo de seguridad negativa, que define lo que no está permitido mientras permite implícitamente todo lo demás. Dado que las marcas de ataques pueden generar falsos positivos al detectar tráfico legítimo como tráfico de ataque, dichas reglas tienden a ser simplistas, intentando detectar ataques obvios. El resultado es la protección contra el mínimo común denominador.

Un modelo de seguridad positiva, que define el conjunto de tipos y valores permitidos, es necesario para proporcionar una protección completa cuando la protección basada en firmas no puede llenar el vacío. En el caso de una inyección SQL, un modelo de seguridad positiva examina la entrada del usuario en busca de patrones conocidos de ataques y aprovecha la lógica para diferenciar entre la entrada legítima del usuario y los fallos de inyección. Un modelo de seguridad positiva también es fundamental para mitigar con éxito los riesgos asociados al SSRF.

A continuación se presentan seis capacidades clave a tener en cuenta al evaluar un WAF que pueda mitigar estos ataques y vulnerabilidades comunes:

-

Hallazgo y protección completos de API, que proporcionan visibilidad, aplicación y mitigación de todas las formas de abuso y manipulación de API para entornos locales y alojados en la nube

-

Protección DDoS HTTP integrada para detener los ataques DDoS en la capa de aplicación

-

Gestión integrada de bots para detectar y mitigar bots sofisticados, de generación 3 y de generación 4 que imitan el comportamiento humano

-

Mecanismos de prevención de fuga de datos para ocultar automáticamente información confidencial del usuario, como información personal identificable (PII, por sus siglas en inglés)

-

Combinación de un modelo de seguridad negativa y positiva que utiliza tecnologías avanzadas de análisis del comportamiento para detectar amenazas maliciosas

-

Motores de refinamiento de políticas que pueden optimizar continuamente las políticas de seguridad y adaptarse a los cambios en el panorama de las aplicaciones, el tráfico y las amenazas